今天要打的是 Brave Lab,難度為 medium,分類是 Endpoint Forensics。

從一台疑似遭入侵的 Windows 工作站取得了一份記憶體映像。該系統屬於一名被標記為潛在惡意活動(包括未經授權的存取嘗試和異常瀏覽模式)的使用者。安全團隊觀察到與加密通訊服務相關的外部 IP 的網路活動。

您的任務是分析提供的記憶體轉儲,以揭示所涉進程的詳細信息,識別入侵時的活動連接,並追蹤特定應用程式的使用模式。

volatility 3, HxD

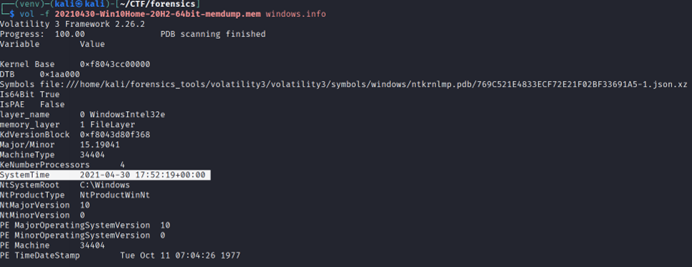

wwindows.info 插件會提供 Windows 記憶體映像檔的基本資訊

vol -f 20210430-Win10Home-20H2-64bit-memdump.mem windows.info

可以看到系統時間為 2021-04-30 17:52:19+00:00

Ans:2021-04-30T17:52

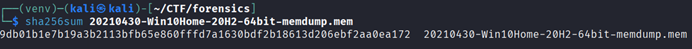

用 sha256sum

Ans:9db01b1e7b19a3b2113bfb65e860fffd7a1630bdf2b18613d206ebf2aa0ea172

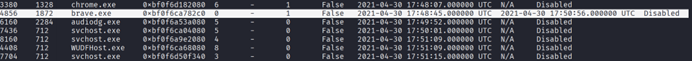

用 pslist

vol -f 20210430-Win10Home-20H2-64bit-memdump.mem windows.pslist

Ans:4856

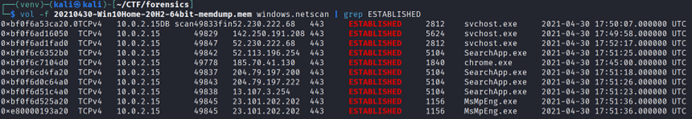

用 netscan 插件列出所有網路連線並搜尋 ESTABLISHED,ESTABLISHED 代表已經建立連線

vol -f 20210430-Win10Home-20H2-64bit-memdump.mem windows.netscan | grep ESTABLISHED

總共有 10 個

Ans:10

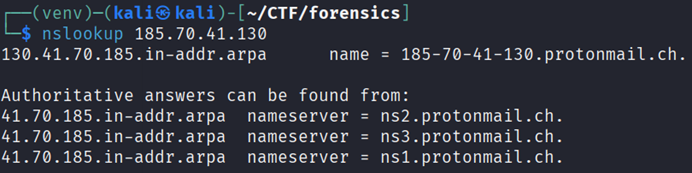

nslookup 是一個簡單的指令,用來查詢 DNS 資訊,可以進行雙向的域名與 IP 位址解析。

nslookup 185.70.41.130

它的主網域就是 protonmail.ch

ProtonMail 是一個專注於隱私保護的加密電子郵件服務,透過 DNS 查詢我們可以知道用戶使用了加密電子郵件服務。

Ans:protonmail.ch

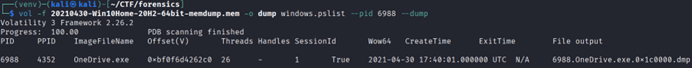

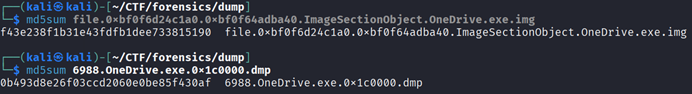

這提問的是 PID 6988 這個當時正在運行的進程的執行檔,所以要用 pslist 的 --dump。這裡如果用 dumpfile 插件得到的會是 OneDrive 的原執行檔,這兩個是不一樣的,因為程式在運行時可能發生變動,像是:解壓縮、動態載入模組。

vol -f 20210430-Win10Home-20H2-64bit-memdump.mem -o dump windows.pslist --pid 6988 --dump

下圖可以看到差異

Ans:0b493d8e26f03ccd2060e0be85f430af

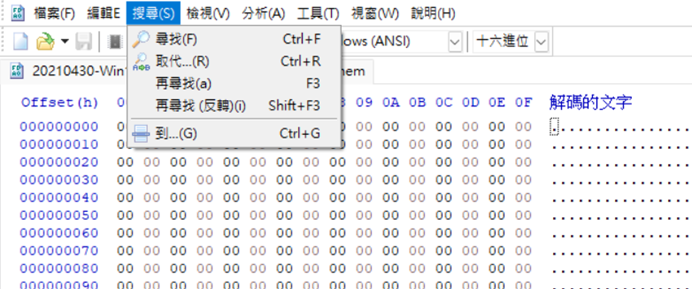

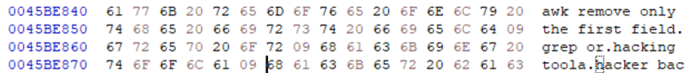

我用的是 HxD, Linux 上可以用 xxd,它們用於檢視和編輯檔案的原始二進位數據。

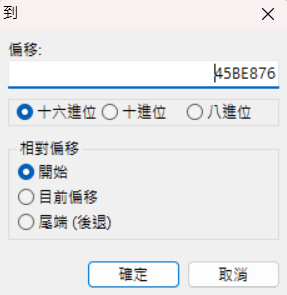

打開 HxD 在搜尋裡選 到…

輸入位址

按確定

Ans:hacker

用 pstree

vol -f 20210430-Win10Home-20H2-64bit-memdump.mem windows.pstree

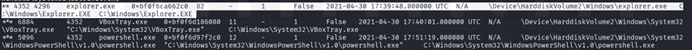

我們可以看到 powershell.exe 前面有三個星號,表示它是第三層子進程,所以它的父進程是二個星號的 explorer.exe,在 2021-04-30 17:39:48.000000 UTC 建立的。

Ans:2021-04-30T17:39

pstree 的輸出中帶引號的是程式本身的完整路徑,後面接著的就是他的參數,所以可以知道它開啟了C:\Users\JOHNDO~1\AppData\Local\Temp\7zO4FB31F24\accountNum

Ans:C:\Users\JOHNDO~1\AppData\Local\Temp\7zO4FB31F24\accountNum

UserAssist 用於記錄透過 Windows 圖形介面執行的程式資訊,這個 key 會記錄程式名稱、執行次數、最後執行時間等等,當然也包含我們這題的任務 使用時間。

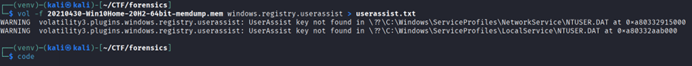

windows.registry.userassist 這個插件用於解析 UserAssist,但是他輸出在 terminal 裡面很亂,所以可以把它存到文字檔裡再用文字編輯器來看

vol -f 20210430-Win10Home-20H2-64bit-memdump.mem windows.registry.userassist > userassist.txt

對照上面的格式,他的Time Focused這欄是4:01:54.328000,也就是使用時間

Ans:4

今天學會了幾個很實用的技術:從 DNS 查詢追蹤網域、用 pslist --dump 提取執行中的進程、透過 HxD 直接查看記憶體內容,還有用 UserAssist 追蹤程式使用時間。

這個 lab 跟之前不太一樣,不是單純找惡意程式,而是分析使用者的行為模式和建立時間軸,這些技術在調查內部威脅或建立時間線時非常有用。

明天會進入更複雜的硬碟鑑識技術。